Prozessbenutzer und -rollen anbinden und konfigurieren

Sie können Prozessbenutzer aus einer externen Benutzerverwaltung, z.B. aus einem LDAP-Verzeichnisdienst, verwenden.

Die in den Prozessen verwendeten Benutzer und Rollen werden dynamisch zur Laufzeit aus der Benutzerverwaltung ermittelt.

Konzept

Die Anbindung einer externen Benutzerverwaltung bietet die Möglichkeit, z.B. INUBIT-Tasks über einen externen Client und eine externe Verwaltung der Prozessbenutzer zu steuern. Über die konfigurierte Anbindung wird die komplette Authentifizierung und Autorisierung (z.B. Tasks nur für bestimmte Rollen) abgewickelt.

Prozessbenutzer

Prozessbenutzer sind Prozessbeteiligte, die in der INUBIT-Software konfigurierte Prozesse verwenden bzw. darin verwendet werden (z.B. als Kundendaten) und über das Portal (z.B. BPC) oder eine andere Benutzerverwaltung (z.B. LDAP) angebunden werden. Entsprechend gibt es Prozessbenutzer-Rollen, die Prozessbenutzer in bestimmte Rechte-Container einordnen. Damit können Tasks für bestimmte Rollen erstellt und damit bestimmten Benutzern, die diesen Rollen zugeordnet sind, zugänglich gemacht werden.

Process-Engine-Benutzer

Process-Engine-Benutzer sind technische Benutzer innerhalb der INUBIT Workbench, die sich als Benutzer an der Workbench anmelden und z.B. Workflows konfigurieren.

Voraussetzungen

-

Sie verfügen über die technischen Parameter des anzubindenden Prozessbenutzer-Servers.

-

Sie haben Zugang als Administrator-User zur INUBIT Process Engine bzw. INUBIT Workbench.

Prozessbenutzer und -Rollen aus LDAP-Server anbinden

Um für die INUBIT-Prozessbenutzer eine externe Benutzerverwaltung, z.B. zur Verwaltung von Tasks, zu verwenden, können Sie einen LDAP-Verzeichnisdienst anbinden.

Features

-

Die in den Prozessen verwendeten Benutzer und Rollen werden dynamisch zur Laufzeit aus LDAP ermittelt.

-

Die in der INUBIT-Software vorhandenen Prozessbenutzer und ‑Rollen lassen sich ohne Portal aus LDAP abfragen.

-

Der INUBIT-Task-Mechanismus funktioniert statt über das Portal über LDAP. Dadurch unterstützt die INUBIT-REST-Schnittstelle direkt die Authentifizierungen gegen die in der Workbench konfigurierte LDAP-Anbindung der INUBIT Process Engine.

Voraussetzungen

-

Sie verfügen über die technischen Parameter des anzubindenden LDAP-Servers.

-

Sie haben Zugang als Administrator-User zur INUBIT Process Engine bzw. INUBIT Workbench.

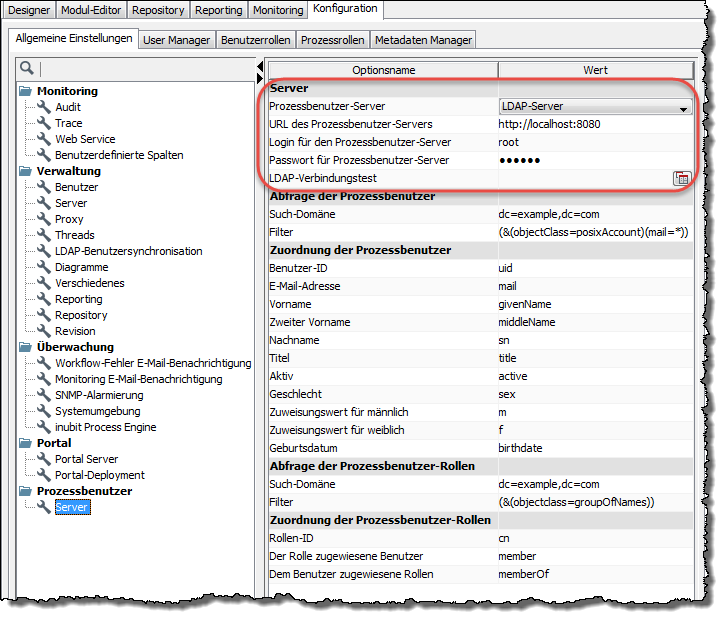

Verbindung zum LDAP-Server konfigurieren

Die Verbindung zum LDAP-Server konfigurieren Sie im entsprechenden Dialog in der INUBIT Workbench.

So gehen Sie vor

-

Zeigen Sie in der INUBIT Workbench das Register Administration > Allgemeine Einstellungen an.

-

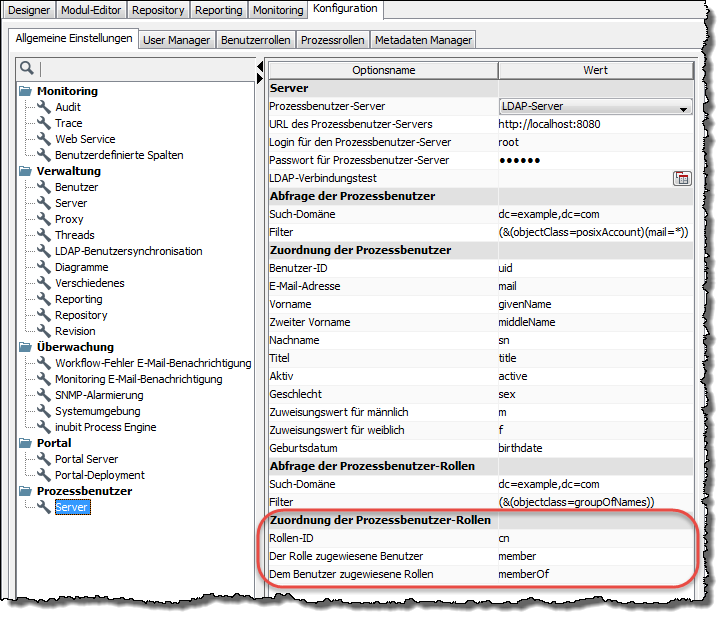

Öffnen Sie den Konfigurationsbereich Prozessbenutzer > Server > Server:

-

Geben Sie im Bereich Server für alle Optionen die für Ihr System gültigen Werte ein:

Option Erläuterung Prozessbenutzer-Server

Zur Auswahl und zum Aktivieren des Servers (hier LDAP-Server), aus dem die Prozessbenutzer angebunden und abgefragt werden.

URL des Prozessbenutzer-Servers

IP-Adresse/Host bzw. URL Ihres LDAP-Servers, z.B.

ldap://10.8.209.98.Login für den Prozessbenutzer-Server

Login-Parameter für die Authentifizierung am LDAP-Server,

BindDNdes LDAP-Basisknotens, z.B.cn=Manager, dc=team1, dc=dePasswort für Prozessbenutzer-Server

Zugangs-Passwort Ihres LDAP-Servers

LDAP-Verbindungstest

Zum Testen, ob die Verbindung zum LDAP-Server mit Ihren Angaben erfolgreich aufgebaut werden kann.

Mandantenfähigkeit konfigurieren

Um aus einer externen Benutzerverwaltung (z.B. LDAP-Verzeichnis, IM-Server, etc.) mit Mandantenkonfiguration Benutzer und/oder Rollen aus bestimmten Mandanten abzufragen, muss die Mandantenfähigkeit aktiviert und konfiguriert werden.

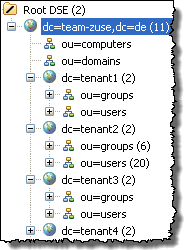

Für LDAP-Verzeichnis

Dabei wird beispielhaft von einer solchen Struktur der Mandantenrepräsentation im LDAP-Verzeichnis ausgegangen:

Die als tenant<Nr.> dargestellten Mandanten sind alle auf einer Ebene unterhalb des LDAP-Basisknotens angeordnet.

Jeder Mandanten-Knoten beinhaltet jeweils alle für diesen Mandanten gültigen Benutzer und Rollen.

Mandantenfähigkeit aktivieren

So gehen Sie vor

-

Um die Funktion Mandantenfähigkeit zu initialisieren, öffnen Sie in der Workbench das Register Administration > Allgemeine Einstellungen und navigieren Sie zu Verwaltung > Server.

-

Markieren Sie die Option Mandantenfähigkeit für Tasks.

Damit ist die Mandantenfähigkeit für die externe Anbindung aktiviert.

Beachten Sie, dass mit der Aktivierung dieser Option gleichzeitig definiert wird, dass Tasks immer für einen speziellen Mandanten erzeugt werden. Dieser entspricht automatisch der Benutzergruppe in der INUBIT Process Engine bzw. Workbench.

-

Passen Sie die Such-Domänen an.

Um die Suche nach Objekten eines Mandanten im LDAP-Verzeichnis zu ermöglichen, muss die Such-Domäne in der LDAP-Konfiguration unter Allgemeine Einstellungen > Prozessbenutzer > Server angepasst werden:

-

Setzen Sie jeweils

-

im Bereich Abfrage der Prozessbenutzer und

-

im Bereich Abfrage der Prozessbenutzer-Rollen

im Feld Such-Domäne den Platzhalter

$CLIENT.Für den Bereich Abfrage der Prozessbenutzer wäre das z.B.

ou=users,dc=$CLIENT,dc=team-zuse,dc=de.Bei einer REST-Abfrage eines Prozessbenutzers/einer Prozessbenutzer-Rolle eines Mandanten muss Ihre Abfrage das Attribut

&client=<tenantId>enthalten. Die hier angegebenetenantIdersetzt dann den Platzhalter$CLIENTin der Such-Domäne. Der Platzhalter `$CLIENT `stellt somit sicher, dass sich die Abfrage auf den LDAP-Knoten des dazugehörigen Mandanten bezieht.

-

-

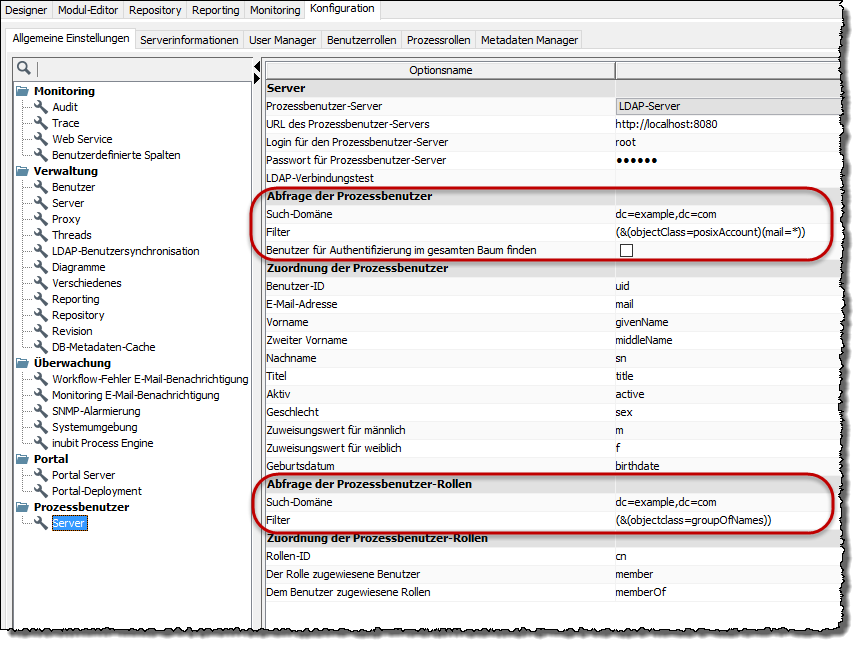

LDAP-Abfragen konfigurieren

Um Prozessbenutzer und Prozessbenutzer-Rollen aus einem LDAP-Verzeichnis z.B. per REST-Schnittstelle abfragen zu können, müssen Sie die entsprechenden Queries in der INUBIT Workbench konfigurieren.

Die LDAP-Abfrage liefert je nach Such-Domäne und Filter gezielt bestimmte Objekte aus dem LDAP-Verzeichnisbaum zurück.

Die Query-Konfiguration erfolgt getrennt für Prozessbenutzer und Prozessbenutzer-Rollen unter Administration > Allgemeine Einstellungen > Prozessbenutzer > Server:

So gehen Sie vor

-

Zeigen Sie in der INUBIT Workbench das Register Administration > Allgemeine Einstellungen an.

-

Zeigen Sie den Bereich Prozessbenutzer > Server an.

-

Je nachdem, ob Sie eine Abfrage für Prozessbenutzer oder Prozessbenutzer-Rollen konfigurieren wollen, wählen Sie den entsprechenden Bereich aus:

-

Abfrage für Prozessbenutzer oder

-

Abfrage für Prozessbenutzer-Rollen

-

-

Geben Sie für die Optionen Such-Domäne und Filter die gewünschten Werte ein:

Option Erläuterung Such-Domäne

Die

BaseDNdefiniert die Einstiegsstelle bzw. das Objekt in Ihrem LDAP-Verzeichnis, unterhalb dessen die Suche nach gewünschten Prozessbenutzern oder -Rollen beginnen soll.Beispiel

ou=users,dc=team-zuse,dc=deDefiniert als Einstiegsstelle für die Suche das Objekt

usersim Verzeichnisbaum unterhalb vondc=team-zuse,dc=de.Filter

Geben Sie Ihren gewünschten Filter ein. Der Filter wird auf alle LDAP-Objekte unterhalb der Such-Domäne angewendet und es werden alle Objekte, die dem Filterkriterium entsprechen, zurückgeliefert.

Beispiel

(&(objectClass=inetOrgPerson))Dieser Filter gibt alle Benutzer zurück, die in standardmäßig aufgebauten LDAP-Verzeichnissen Objekten der Objektklasse

inetOrgPersonentsprechen.Benutzer für Authentifizierung im gesamten Baum finden

Wenn aktiviert, wird der gesamte Baum mit allen untergeordneten Bäumen nach Benutzern mit der passenden UserID durchsucht.

Diese Option besteht nur für die Abfrage für Prozessbenutzer.

|

Wenn Sie die Mandantenfähigkeit aktiviert haben, müssen Sie in der Such-Domäne den Platzhalter |

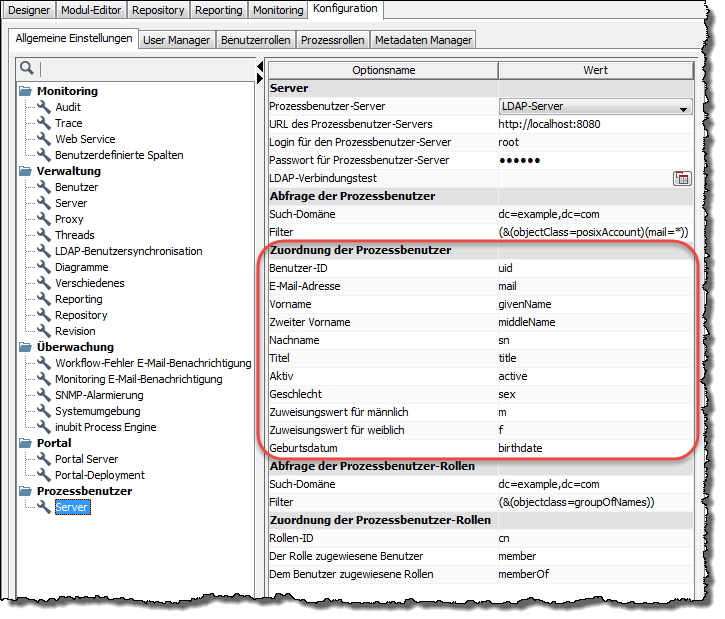

Attribut-Mapping konfigurieren

Die einzelnen Objekte im LDAP-Verzeichnis sowie die Prozess-benutzer in der INUBIT-Software haben jeweils Attribute, die korrekt aufeinander abgebildet werden müssen. Nur so können Objekte gesucht und ausgegeben werden.

Um die Prozessbenutzer der INUBIT-Software auf die Attribute der LDAP-Objekte bzw. Prozessbenutzer und -rollen abzubilden, müssen Sie im LDAP-Konfigurationsdialog der Workbench ein Mapping - jeweils getrennt für Benutzer und Rollen - konfigurieren.

So gehen Sie vor

-

Zeigen Sie in der INUBIT Workbench das Register Administration > Allgemeine Einstellungen und den Bereich Prozessbenutzer > Server an.

-

Wählen Sie, ob Sie das Mapping für Prozessbenutzer oder Prozessbenutzer-Rollen oder nacheinander für beide Kategorien durchführen wollen:

-

Benutzer mappen

-

Wählen Sie den Bereich Zuordnung der Prozessbenutzer:

-

Geben Sie für alle in der Spalte

Optionsnameaufgeführten INUBIT-Attribute die entsprechenden Werte Ihres LDAP-Systems ein:Option Erforderlich Datentyp Z.B. in openldap Benutzer-ID

ja

String

cn (top)

E-Mail-Adresse

ja

String

mail (inetOrgPerson)

Vorname

ja

String

givenName (person)

Zweiter Vorname

nein

String

displayName (person)

Nachname

ja

String

sm (person)

Titel

nein

String

title (organizationalPerson)

Aktiv (Account aktiv)

nein

Boolean

active

Geschlecht

nein

String

gender

Zuweisungswert für männlich

nein (nur wenn

Geschlechtgesetzt ist)String oder Integer

0

Zuweisungswert für weiblich

nein (nur wenn

Geschlechtgesetzt ist)String oder Integer

1

Geburtsdatum

nein

LDAP-Datum

birthDate

-

-

Rollen mappen

-

Wählen Sie den Bereich Zuordnung der Prozessbenutzer-Rollen:

-

Geben Sie für alle unter

Optionsnameaufgeführten INUBIT-Attribute die entsprechenden Werte Ihres LDAP-Systems ein:Option Erforderlich Datentyp Z.B. in openldap Rollen-ID

ja

String

cn

Der Rolle zugewiesener Benutzer

ja

String

member

Dem Benutzer zugewiesene Rolle

ja

String

memberOf

-

-

Verbindung zum LDAP-Server testen

Um zu testen, ob die Anbindung an den LDAP-Server sowie die Konfiguration der LDAP-Queries und des Attribut-Mappings erfolgreich waren, können Sie einen Verbindungstest durchführen

Voraussetzungen

-

Die Verbindung zum LDAP-Server wurde konfiguriert.

-

Die Konfiguration der LDAP-Abfragen (Queries) wurde durchgeführt.

-

Die Konfiguration des Attribut-Mappings wurde durchgeführt.

So gehen Sie vor

-

Zeigen Sie den Dialog zur LDAP-Konfiguration unter Administration > Allgemeine Einstellungen > Prozessbenutzer > Server an.

-

Klicken Sie im Server-Bereich neben der Option LDAP-Verbindungstest auf den Öffnen-Button.

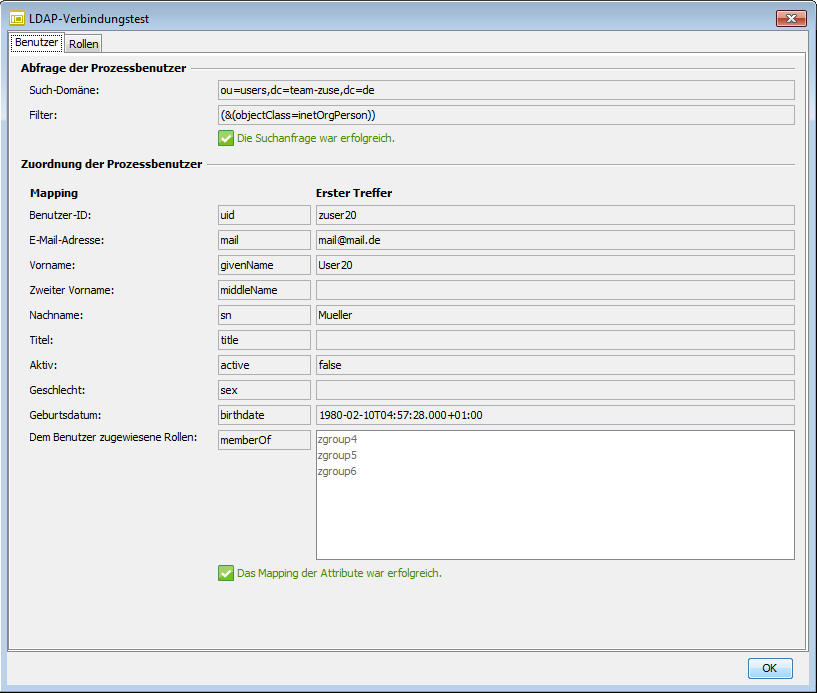

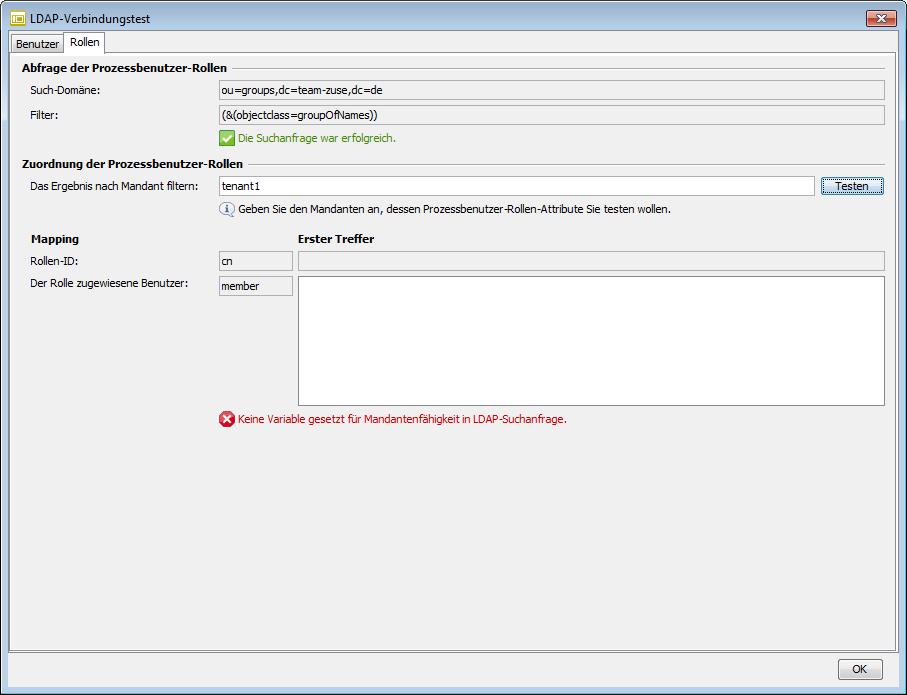

Der Dialog LDAP-Verbindungstest öffnet sich und zeigt nach Benutzern und Rollen getrennt das Testergebnis bzw. die Aufforderung zur Eingabe des gewünschten Mandanten.

Ohne Mandantenfähigkeit

-

Bei nicht aktivierter Mandantenfähigkeit wird nach dem Aufruf des Verbindungstests automatisch die konfigurierte Suchanfrage und das Attribut-Mapping geprüft.

Nach erfolgreichem Test wird das konfigurierte Mapping und die entsprechenden Werte für den ersten auf der Suchabfrage basierende Treffer angezeigt, z.B.:

Wenn der Filter im oberen Dialogbereich fehlerhaft ist, wird der gesamte untere Bereich ausgeblendet und eine entsprechende Fehlermeldung angezeigt. Wenn das Attribut-Mapping fehlerhaft ist, wird eine entsprechende Fehlermeldung unterhalb des Mappings angezeigt.

Beim Wechsel auf das Rollen-Register wird automatisch der Verbindungstest auch für das Rollen-Mapping ausgeführt und analog zur Ergebnisanzeige für Benutzer dargestellt.

Mit Mandantenfähigkeit

-

Bei aktivierter Mandantenfähigkeit müssen Sie in den Test-Dialog zuerst den gewünschten Mandanten eingeben und dann durch Klick auf den Testen-Button den eigentlichen Verbindungstest anstoßen.

Es wird der erste auf der Suchanfrage für den Mandanten basierende Treffer angezeigt, z.B.:

-

Prozessbenutzer und -Rollen aus LDAP abfragen

Nach den notwendigen Konfigurationen (Queries und Attribut-Mappings) können Sie über die REST-Schnittstelle der INUBIT-Software Benutzer und Rollen aus LDAP für folgende Funktionen nutzen:

Benutzer

-

Prozessbenutzer anhand ihres Namens aus LDAP beziehen, um sie z.B. für das Task-Management zu verwenden

Rollen

-

Prozessbenutzer-Rollen aus LDAP beziehen, um z.B. beim Anlegen eines neuen Task Generators zur Auswahl der Prozessbenutzer-Rollen alle Rollen aus LDAP nutzen zu können

Benutzer-Rollen-Kombination

-

Prozessbenutzer für bestimmte Rollen aus LDAP beziehen, um z.B. nur Tasks für Benutzer mit dieser Rolle anzuzeigen

Taskliste

-

Für alle Anfragen an die Taskliste über REST wird für die Autorisierung und Authentifizierung LDAP verwendet

|

Bei aktivierter Mandantenfähigkeit müssen Sie in der REST-Abfrage den Parameter

|

Ausführliche Informationen finden Sie in der Dokumentation zur REST API.