OpenID Connect-Autorisierung im REST Connector verwenden

REST Listener

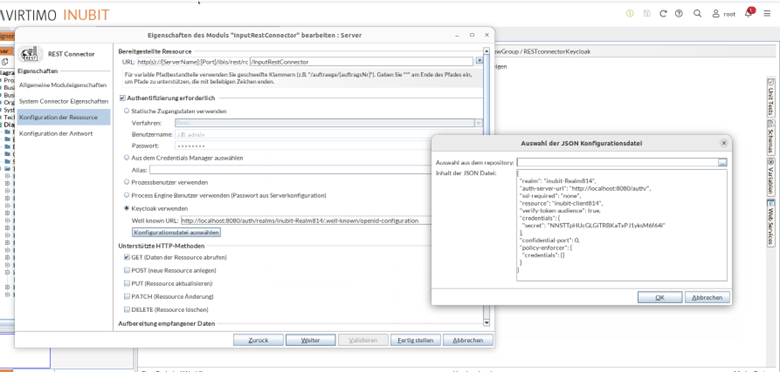

Wenn Keycloak als Authentifizierung für den REST-Connector ausgewählt ist, leitet der Listener die Authentifizierungsinformationen zur Überprüfung weiter. Somit wird jede eingehende Anfrage an diesen Listener vom konfigurierten Keycloak OIDC (OpenID Connect) Server authentifiziert.

Um die erforderlichen Informationen für die Keycloak-Autorisierung hinzuzufügen, geben Sie die Well known URL von Keycloak in das Textfeld ein (https://<hostname>:<port>/auth/realms/<keycloak-realm-name>/.well-known/openid-configuration) und klicken Sie auf Konfigurationsdatei auswählen um den Dialog Auswahl der JSON-Konfigurationsdatei zu öffnen. Die keycloak.json-Datei, die im INUBIT-Repository gespeichert ist, kann durch das Klicken auf den entsprechenden Button im Auswahl aus dem Repository geladen werden.

Alternativ können Sie den Inhalt der Datei keycloak.json direkt kopieren und in den Textbereich Inhalt der JSON-Datei einfügen.

REST Connector Listener aufrufen

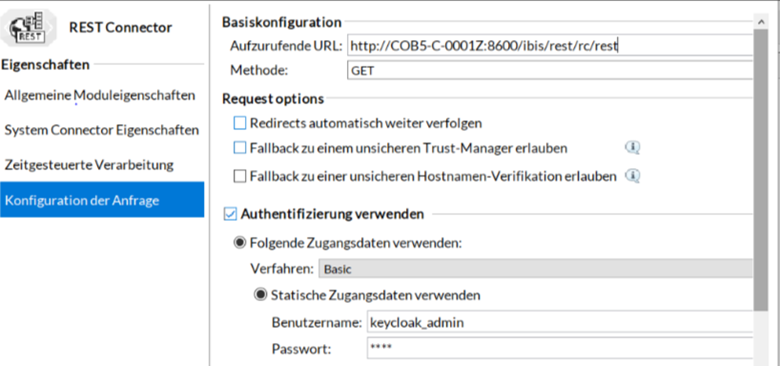

Der REST-Medium/Output-Connector ermöglicht den Zugriff auf autorisierte REST-Connector-Listener-Ressourcen über die Basis-Autorisierung und Bearer Token Autorisierung.

-

Basis-Autorisierung: Um auf den REST-Connector-Listener zuzugreifen, verwenden Sie die Listener-URL, die Basis-Authentifizierung, geben Sie den Benutzernamen und das Passwort von Keycloak auf der Seite zu Konfiguration der Anfrage ein.

Zum Beispiel würden im Keycloak-Server der Benutzer und die Zugangsdaten für den Benutzer als keycloak_admin und Test erstellt werden. Hier müssen dieselben Anmeldeinformationen eingegeben werden.

-

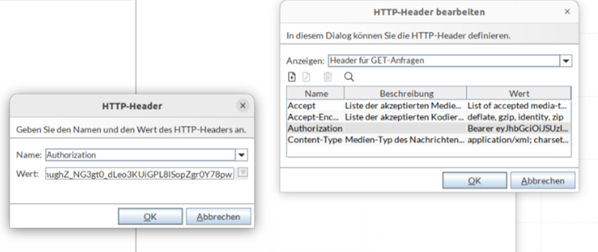

Bearer Token Autorisierung: Um auf den REST-Connector-Listener mit einem Token zuzugreifen, verwenden Sie die Listener-URL im REST-Medium/Output Connector und bearbeiten Sie die HTTP-Header auf der Seite Konfiguration der Anfrage. Geben Sie in den HTTP-Headern den Namen als Authorization und den Wert als Bearer <Token> an.

Benutzername und Passwort sind nicht erforderlich, um auf den REST-Connector-Listener mit einem Autorisierungstoken zuzugreifen.

Keycloak Bearer Token generieren

Verwenden Sie diesen CURL-Befehl, um ein Keycloak Bearer Token zu generieren.

Eingabe

curl --request POST --url https://<keycloak-server>:<port>/auth/realms/<realm-name>/protocol/openid-connect/token --header 'Content-Type: application/x-www-form-urlencoded' --data 'grant_type=password&client_id=<client-id>&client_secret=<client-secret>&username=<username>&password=<password>'Geben Sie passende Werte für <keycloak-server>, <port>, <realm-name>, <client-id>, <client-secret>, <username>, <password> entsprechend Ihrer Konfiguration ein.

Ausgabe

{

"access_token": "eyJhbGciOiJSUzI1NiIsInR5cCIgOiAiSldUIiwia2lkIiA6IC...",

"expires_in": 300,

"refresh_expires_in": 1800,

"refresh_token": "abcJhbGciOiJIUzI1NiSDLFOEWJVNejfiifeL485fsdBWIXURNVll..."

}Um das Token zu erhalten, kopieren Sie nur den Wert von access_token aus der Ausgabe.

eyJhbGciOiJSUzI1NiIsInR5cCIgOiAiSldUIiwia2lkIiA6IC...Schritte zur Erhöhung der Token-Ablaufzeit in Keycloak

-

Melden Sie sich im Browser mit den Admin Zugangsdaten in Keycloak.

-

Navigieren Sie zu den Realm-Einstellungen.

-

Gehen Sie zum Tab Tokens.

-

Darunter finden Sie den Inhalt des Zugriffs-Tokens und ein Feld für die Gültigkeitsdauer des Zugriffs-Tokens. Hier können Sie den Wert auf die gewünschte Dauer erhöhen (Standard 5 Minuten).

-

Klicken Sie auf Speichern.