Data Management Zugriffsverwaltung

Diese Seite beschreibt Organisationen, Rollen und Rechte, die Zugriff auf verschiedene Daten und Funktionen dieses Moduls bieten.

Für mehr Informationen siehe Authentifizierung und Autorisierung im BPC.

|

Die Groß-/Kleinschreibung ist bei Organisationen, Rollen und Rechten nicht relevant.

Das BPC unterscheidet beispielsweise nicht zwischen |

Damit ein Benutzer dieses Modul verwenden darf, benötigt er zunächst das Recht loadModule_vam.

Siehe auch loadModule_MODULE_ID

Außerdem wird das Recht loadModule_backendconnection benötigt, sowohl für Modul-Admins als auch für Modulnutzer.

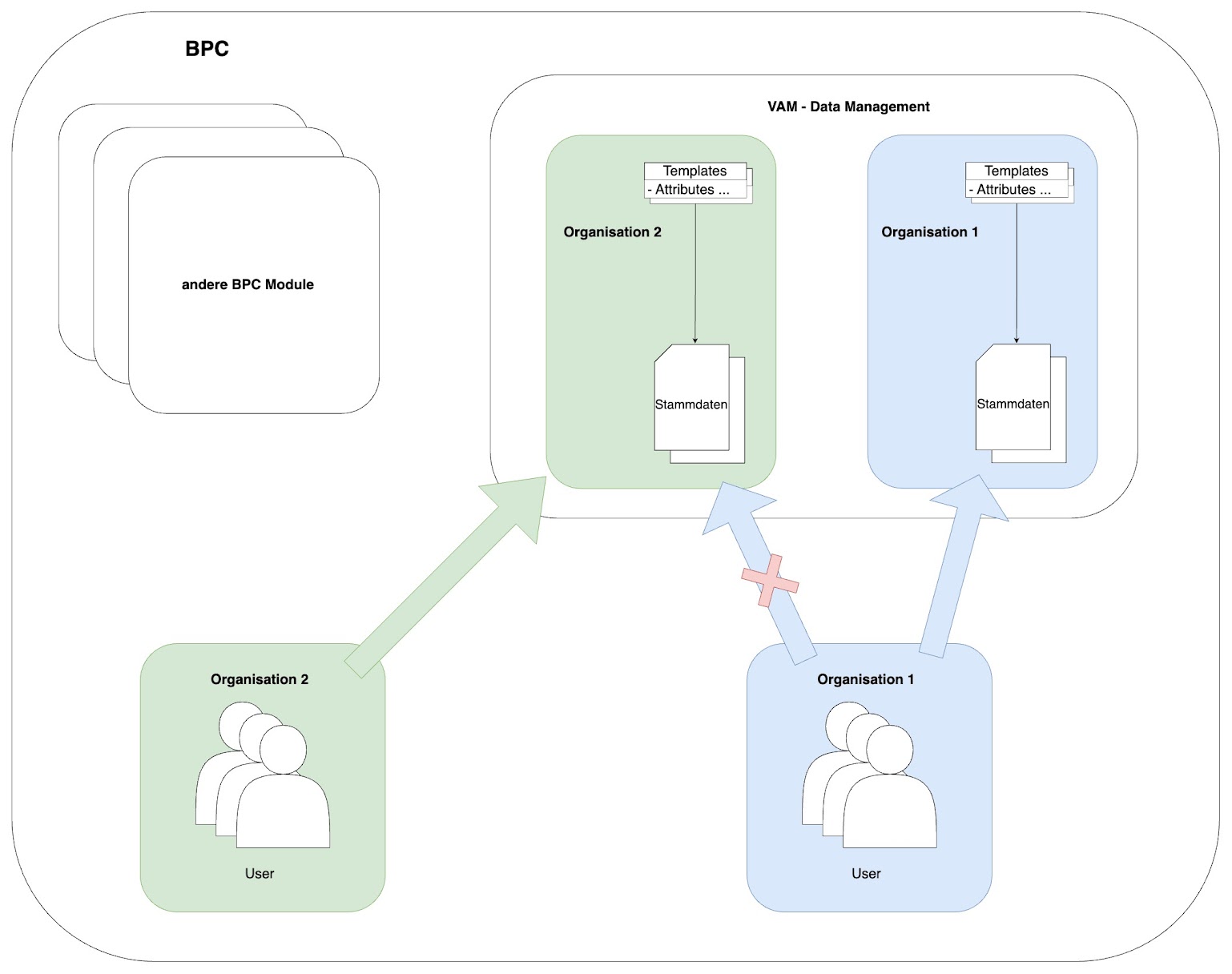

Organisation

Ist ein User Mitglied einer Organisation im BPC, hat er im Data Management entsprechend Zugriff auf diese Organisation.

Bei der Organisation handelt es sich um die fachliche sowie technische Umgebung, innerhalb derer Templates und Assets zugeordnet und gespeichert werden. Die OrganizationID im Speziellen definiert den Speicherort, in dem Templates und Assets gebündelt gespeichert und aufzufinden sind.

Rollen und Rechte

- VAM_organization_$ID

-

Im Template definierte Rolle für Lese-/Schreibzugriff auf das Template der angegebenen ID und alle abgeleiteten Templates.

Alternativ zur Zuordnung zu der Organisations-ID im BPC.

- VAM-administrator

-

Universeller Administrator für alle Organisationen, Templates und Assets im Data Management.

|

Die Rolle "VAM-administrator" kann keine Konfigurationen im BPC Modul "Data Management" vornehmen.

Um Änderungen des gesamten Data Management Moduls durchzuführen, wird “bpcadmin” benötigt. |

Templates

Für Templates sind die jeweiligen Rechte und Rollen am Template selbst unter use zu definieren.

Das Recht muss dabei mit entsprechenden Rollen besetzt werden.

Die Definition von use am Template wird unverändert gespeichert (Kurzformen werden nicht aufgelöst).

Dafür gibt es zusätzlich computedUse - hier sind “write” und “any” aufgelöst und jeweils alle zusätzlich implizierten Rollen aufgenommen.

Mögliche Rechte unter use:

-

read

Templates/Assets öffnen und ansehen -

create

Templates/Assets erstellen, impliziert automatischread -

update

Templates/Assets bearbeiten, impliziert automatischread -

delete

Templates/Assets löschen, impliziert automatischread -

write

Vereinigung voncreate,updateunddelete -

executeAction

Aktionen in Templates/Assets ausführen, impliziert automatischread -

any

Vereinigung vonwriteundexecuteActionbzw. Vereinigung aller denkbaren Berechtigungen

Beispiel:

<use>

<read>

<role>DM_reader</role>

</read>

<write>

<role>DM_writer</role>

</write>

</use>

Aktionen

Für Aktionen sind die Rechte/Rollen an der jeweiligen Aktion über executeUse zu definieren.

Es wird mindestens eine Rolle verlangt.

Anwendungsbeispiele und Fallback-Lösungen

-

Berechtigungen für "alle" erteilen

-

allen Benutzern die Rolle "VAM-administrator" geben

Problem: erlaubt nicht, zwei verschiedene VAM-Organisationen unterschiedlich zu behandeln -

Rolle “bpcuser” verwenden

Diese Rolle besitzt jeder BPC-Nutzer und kann daher verwendet werden, wenn etwas für alle erlaubt sein soll (sofern sie die betroffene Organisation überhaupt aufrufen können).

-

-

Organisationsspezifische Berechtigungen

An der Organisation eine “any”-Rolle definieren und allen potenziellen Benutzern diese geben:<use> <any> <role>MCS-administrator</role> </any> </use> -

Manche Benutzer sollen nur lesen können

An der Organisation oder an den Templates eine “any”-Rolle definieren:<use> <read> <role>MCS-read</role> </read> <any> <role>MCS-administrator</role> </any> </use> -

Berechtigungen für alle Templates gleich einstellen

useim INUBIT in der Configuration der Organisation einstellen:Dort definierte Berechtigungen gelten automatisch für alle Templates - so, als wären die Rollen zusätzlich an jeder Stelle einzeln eingefügt worden.

Aktionen

-

Bestimmte Rollen für alle Aktionen freischalten

Es ist möglich, im Templateuse/executeActionRollen zu definieren, sodass diese Rollen für alle Aktionen dieses Templates gelten.

|

In diesem Fall ist das Template auch automatisch für diese Rollen sichtbar, denn die Berechtigung |

-

Rollen für alle Aktionen in allen Templates freischalten

use/executeActionin der Organisations-Configuration (INUBIT) einstellen:

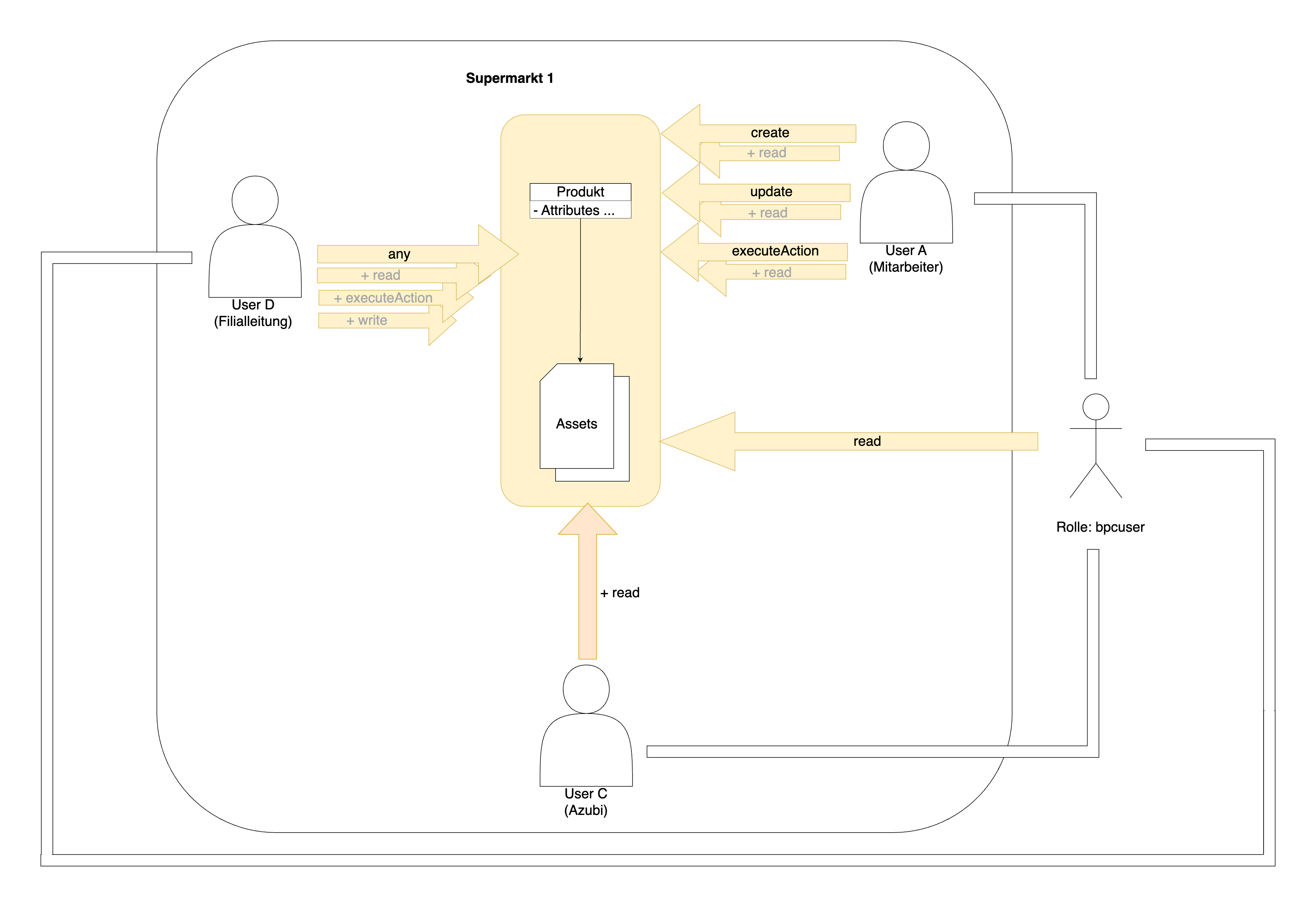

Beispieldiagramm

Im folgenden Beispiel wird die Rechteverteilung der Organisation “Supermarkt 1” erläutert.

Jeder User, der im Diagramm dargestellt wird, ist Teil der Organisation “Supermarkt 1”.

Der User A, welcher einen Mitarbeiter darstellt, erhält die Rechte create, update & executeAction auf das Template Produkt.

Bei jeglichem dieser Rechte erhält der Benutzer impliziert das Leserecht read auf die Assets (Stammdatenobjekte) des Templates.

Die Filialleitung, auch User D in diesem Fall genannt, hat das Recht any für das Template Produkt erhalten.

Unter dieses Recht fallen alle existierenden Rechte.

Dieses Recht wird im Hintergrund aus den anderen Rechten read, executeAction & write zusammengestellt.

Das Strichmännchen, welches die Rolle bpcuser darstellt, wurde im Produkt-Template für das Leserecht read hinterlegt.

Jeder neue Benutzer im BPC erhält automatisch bei dessen Erstellung die Rolle bpcuser, welches in diesem Diagramm durch die vom Strichmännchen ausgehenden Linien dargestellt wird.

Da jeder Benutzer die Rolle bpcuser besitzt, kann nun auch jeder Benutzer, welcher Teil der Organisation “Supermarkt 1” ist die Stammdatenobjekte des Templates lesen, wie in diesem Fall der User C, welcher einen Azubi darstellt.