Identity Provider anlegen, konfigurieren und verwenden

Das BPC setzt die Anbindung eines externen Identity Providers (IdP) voraus. Für die Konfiguration des externen IdPs bietet das BPC im Administrationsbereich entsprechende Einstellungen an. Dazu wird im BPC unter den Backend Connections ein Identity Provider angelegt und dieser anschließend in den Core Services Einstellungen als zu verwendender Identity Provider festgelegt.

Beim Start des BPC wird eine Identity Provider Backend Connection für den lokalen Karaf mit der ID idp_karaf und dem Namen Karaf (default) angelegt.

Diese wird auch gleich als aktiver Identity Provider verwendet.

Identity Provider anlegen und konfigurieren

Allgemein werden Identity Provider über Backend Connections konfiguriert.

Allgemeine Identity Provider Konfiguration

Folgende Konfigurationsparameter sind an der Backend Connections vom Typ identity_provider zu finden.

Einstellung der Gruppe AdditionalInfo sind unter User Session um zusätzliche Organisationen/Rollen/Rechte und weitere Daten ergänzen beschrieben.

| Setting (Key) | Gruppe | Typ | Beschreibung |

|---|---|---|---|

IdentityProvider |

Config |

text/combobox |

Identity Provider Service. Default: |

IdentityProvider_URL Nur BPC Version < 4.2.13 |

Config |

text |

Die URL, unter welcher der Identity Provider erreichbar ist |

IdentityProvider_Configuration Nur BPC Version < 4.2.13 |

Config |

json |

Configuration Object für Identity Provider |

Config |

json |

Mapping der Rolle zwischen BPC und Identity Provider. |

|

IdentityProvider_HealthEndpoint |

Config |

text |

Health-Endpoint des Identity Providers. Falls gesetzt, kann der Status des Identity Providers über die Status-API abgefragt werden. Beispiel: http://<keycloak_addr>:9000/health/ready |

Config |

text |

Die URL, unter welcher der Self Service Dienst erreichbar ist |

|

IdentityProvider_PasswordValidationRegExp |

Config |

text |

Regular Expression(siehe Java Dokumentation) zur Validierung von Passwörtern. Zum Beispiel muss bei Komplexes Beispiel bestehend aus mehreren Teilen:

|

IdentityProvider_ChangeOrganisationEnabled |

Frontend |

bool |

Ermöglicht das De-/Aktivieren der Änderung von Organisation in Oberfläche. |

IdentityProvider_ChangePasswordEnabled |

Frontend |

bool |

Ermöglicht das De-/Aktivieren der Änderung von Password in Oberfläche. |

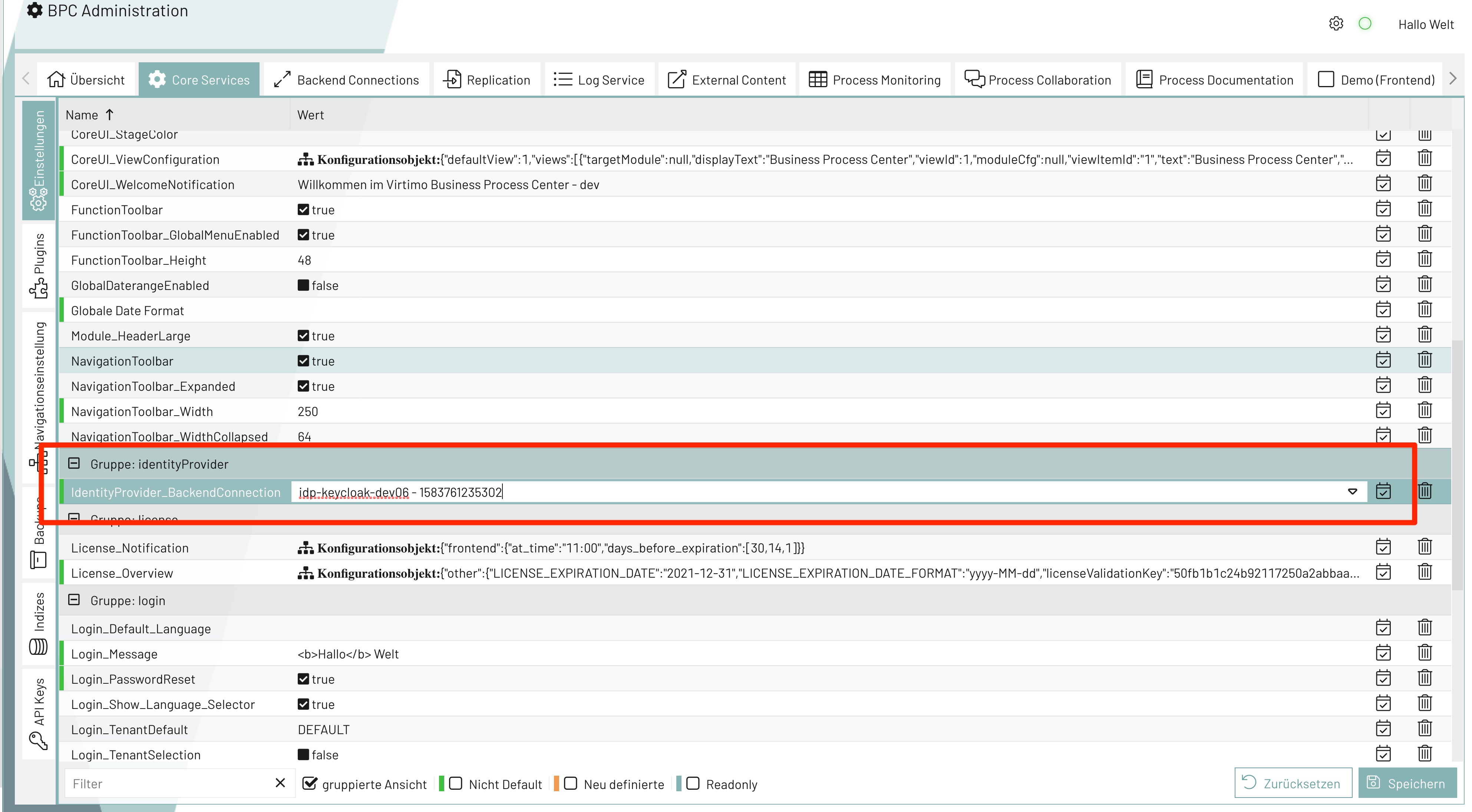

Identity Provider verwenden

Einer der oben angelegten Identity Provider kann nun in den Core Services → Einstellungen als der zu verwendende (Aktive) IdP festgelegt werden. Falls es danach nicht möglich sein sollte sich mit diesem IdP anzumelden, finden Sie eine Lösung unter Forcieren des lokalen IdP als Fallback

| Setting (Key) | Gruppe | Typ | Beschreibung |

|---|---|---|---|

IdentityProvider_BackendConnection |

identityProvider |

text/combobox |

Auswahl/Festlegung der zu verwendeten Identity Provider Backend Connection. |

Auf „Speichern“ klicken!

Anschließend werden Sie abgemeldet und müssen sich erneut Anmelden.

Dabei wird der neue Identity Provider berücksichtigt.